摘自微信公众号HACK学习呀的phpinfo信息利用

在很多比赛中phpinfo能够带来很多有用的信息,因此整理了一些.

version

第一个我们能由此获得php版本信息,php目前分为5和7两个大版本,针对不同版本payload也会不同.

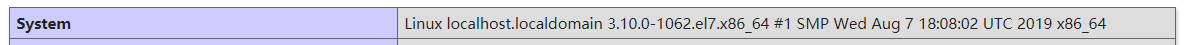

system

获取system信息,可以依据系统版本寻找payload提权

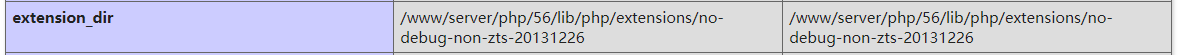

extension_dir

PHP扩展的路径

http_x_real_ip

直接获取真实ip,无视代理、cdn。本地环境并没有发现这个参数,应该是ini配置问题。顺便说下HTTP_X_FORWARDED_FOR的区别,HTTP_X_FORWARDED_FOR会记录代理过程且可伪造.

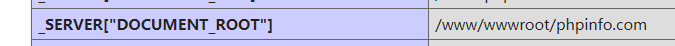

web根目录

临时文件

phpinfo-lfi getshell很老的一个洞了,大家可以了解一下phpinfo with LFI

不过这个漏洞利用条件十分苛刻

1 | 1.phpinfo |

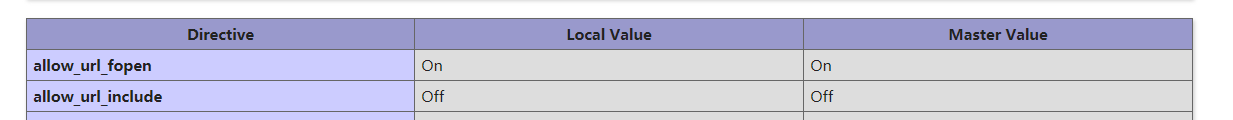

allow_url_include

利用一些协议时必要设置

asp_tags

php标签有四种格式,这个是asp风格的,默认不开启。可以上传.haccess/user.ini 绕过(php7移除)

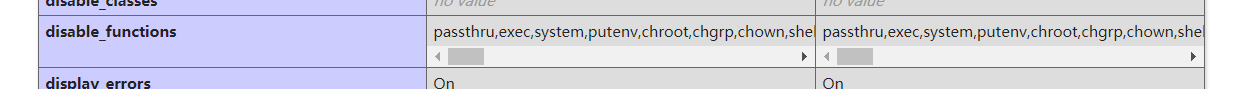

disable_functions

禁用函数列表:

1 | passthru,exec,system,putenv,chroot,chgrp,chown,shell_exec,popen,proc_open,pcntl_exec,ini_alter,ini_restore,dl,openlog,syslog,readlink,symlink,popepassthru,pcntl_alarm,pcntl_fork,pcntl_waitpid,pcntl_wait,pcntl_wifexited,pcntl_wifstopped,pcntl_wifsignaled,pcntl_wifcontinued,pcntl_wexitstatus,pcntl_wtermsig,pcntl_wstopsig,pcntl_signal,pcntl_signal_dispatch,pcntl_get_last_error,pcntl_strerror,pcntl_sigprocmask,pcntl_sigwaitinfo,pcntl_sigtimedwait,pcntl_exec,pcntl_getpriority,pcntl_setpriority,imap_open,apache_setenv |

magic_quotes_gpc

魔术引号,它是用来实现addslshes()和stripslashes()这两个功能的,对SQL注入进行防御。顺便提一嘴用了addslshes()除非是有编码问题要不然是不存在注入的。

open_basedir

将用户可操作的文件限制在某目录下

linux下绕过:

PHP绕过open_basedir列目录的研究

扩展

imagick

php_imagick是一个可以供PHP调用ImageMagick功能的PHP扩展,使用这个扩展可以使PHP具备和ImageMagick相同的功能。

部分版本存在远程执行漏洞

libxml

libxml 2.9以前的版本默认支持并开启了外部实体的引用,服务端解析用户提交的 xml 文件时未对 xml 文件引用的外部实体(含外部普通实体和外部参数实体)做合适的处理,会导致XXE。

memcache

redis

Redis 是一个高性能的key-value数据库。

初识Redis未授权访问